ゼロデイ攻撃とは、ソフトウェアに新たに発見された脆弱性(セキュリティホール)に対して、問題の公表や修正プログラムが提供される前に行われるサイバー攻撃のことです。

ゼロデイ攻撃は未知の脆弱性を突いてくるために、ウイルス対策ソフトをすり抜けてしまうリスクがあります。

本記事では、ゼロデイ攻撃の被害事例や最新動向、対策方法などについてご紹介します。ゼロデイ攻撃の手口や対策法もあわせて解説するので、セキュリティ性を高める参考として、ぜひ最後までご覧ください。

目次

ゼロデイ攻撃とは?

ゼロデイ攻撃を予防するためには、どのような方法でサイバー攻撃を仕掛けてくるのか、具体的な仕組みを理解しておく必要があります。セキュリティ対策を強化したい方は、下記のゼロデイ攻撃に関する基礎知識を押さえておきましょう。

- ゼロデイ攻撃の仕組みと特徴

- ゼロデイ攻撃が増加している背景

- ゼロデイ攻撃とNデイ攻撃の違い

各知識を理解した上で、ゼロデイ攻撃への対策を講じてください。

ゼロデイ攻撃の仕組みと特徴

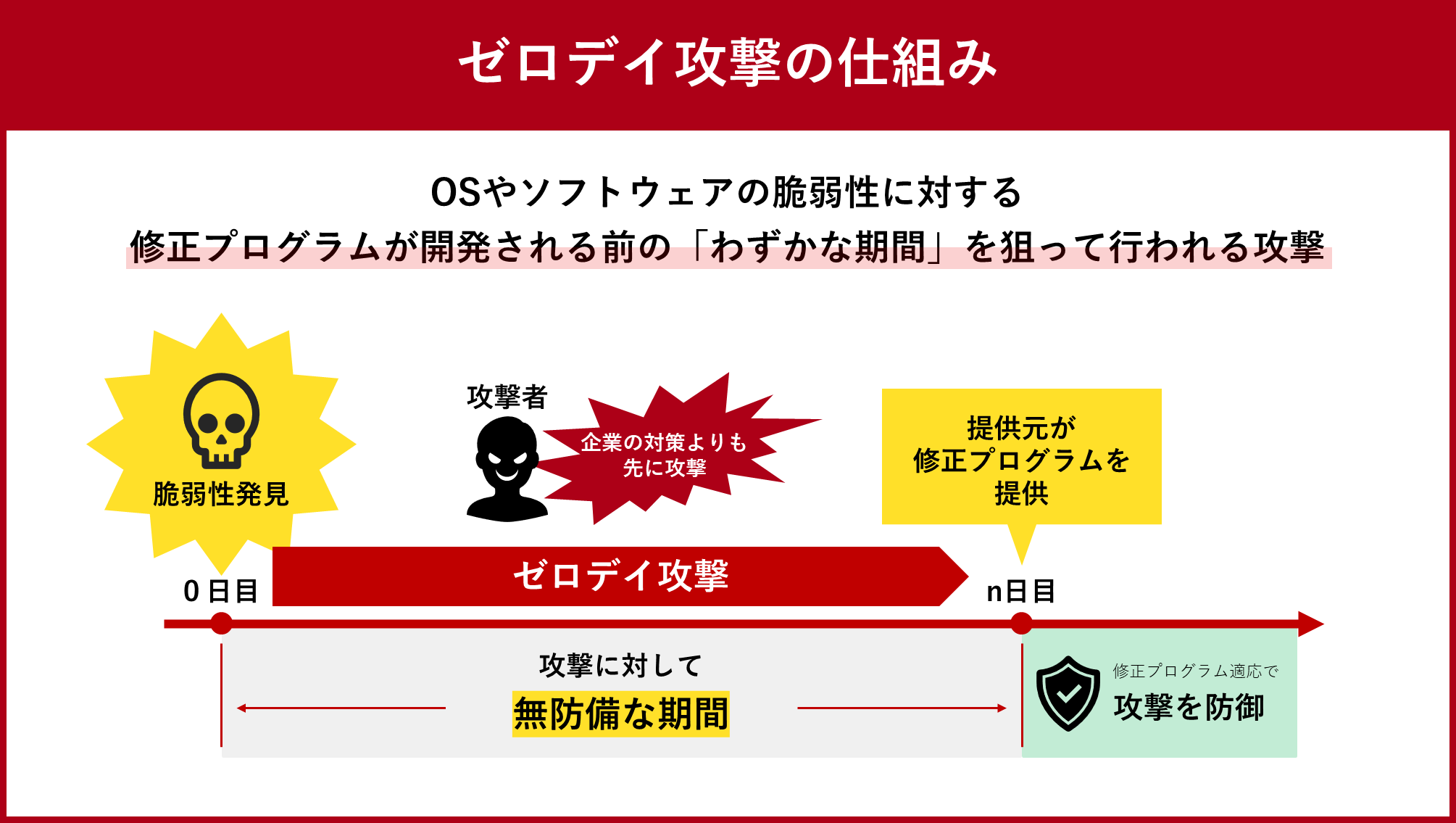

ゼロデイ攻撃とは、OSやソフトウェアの脆弱性(セキュリティホール)を突いたサイバー攻撃の一種です。

通常、新たな脆弱性(セキュリティホール)が発見されると、対策として問題の公表や修正プログラム、パッチの提供がされます。ゼロデイ攻撃は、脆弱性が発見されてから対策が行われるまでの間隙に行われる攻撃であるため、根本的な対策を講じることが難しく、大きな脅威となります。

問題解決のための修正パッチが提供された日を1日目として、それより以前に攻撃が行われるため、「0日目=ゼロデイ」と呼ばれており、脆弱性発見から日数を空けない間に攻撃が行われることが名称の由来です。

※脆弱性(セキュリティホール)とは

外部からの攻撃に対する「弱点」。セキュリティの弱い抜け穴のこと。

ウイルス感染、システム侵入、乗っ取り、プログラムの書き換えなどの被害を受けやすい状態になる。開発途中のミスや、プログラムの不具合が、セキュリティホールが生まれる原因。

ゼロデイ攻撃は「0日目=ゼロデイ」を狙った攻撃全般を指しているため、特定の攻撃手法がある訳ではありません。しかし、脆弱性への対処法が構築される前に行われるため未然に防ぐことが難しく、攻撃に気付きにくい点が大きな特徴です。

ゼロデイ攻撃が増加している背景

IPA(情報処理推進機構)が発表した「情報セキュリティ10大脅威 2025」では、ゼロデイ攻撃という文言は無くなりましたが、関連の深い項目として3位にランクインしています。

▼情報セキュリティ10大脅威 2025(組織編)

|

順位 |

情報セキュリティの脅威 |

10大脅威での取り扱い |

|

1位 |

ランサムウェアによる被害 |

10年連続10回目 |

|

2位 |

サプライチェーンや委託先を狙った攻撃 |

7年連続7回目 |

|

3位 |

システムの脆弱性を突いた攻撃 |

5年連続8回目 |

|

4位 |

内部不正による情報漏えいなど |

10年連続10回目 |

|

5位 |

機密情報などを狙った標的型攻撃 |

10年連続10回目 |

|

6位 |

リモートワークなどの環境や仕組みを狙った攻撃 |

5年連続5回目 |

|

7位 |

地政学的リスクに起因するサイバー攻撃 |

初選出 |

|

8位 |

分散型サービス妨害攻撃(DDoS攻撃) |

5年ぶり6回目 |

|

9位 |

ビジネスメール詐欺 |

8年連続8回目 |

|

10位 |

不注意による情報漏えいなど |

7年連続8回目 |

ゼロデイ攻撃は3位の「システムの脆弱性を突いた攻撃」に該当し、5年連続で10大脅威にランクインしています。

過去のランキングでは「修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃)」として3年連続でランクインしており、2022年は7位・2023年は6位・2024年は5位と毎年順位を上げています。

ゼロデイ攻撃の被害が増加している理由として、次のような背景が関係しています。

- 既知の脆弱性に対しては、修正プログラムの配布など対策が強化されている

- テレワークやIoT機器が増加し、ゼロデイ攻撃の対象となる端末が増えている

- ソフトウェア開発や製造プロセスにおける脆弱性を悪用したサプライチェーン攻撃が増加している

- 脆弱性に関する情報や攻撃用ツールの入手経路が多様化している

被害者となる企業にテレワークやloT機器など攻撃対象となる端末が増え、ダークウェブを通じて、脆弱性の情報や攻撃用ツールが売買されるケースが増加しており、攻撃者にとってゼロデイ脆弱性を利用しやすくなっています。

ゼロデイ攻撃とNデイ攻撃の違い

ゼロデイ攻撃と同じくセキュリティパッチ(修正プログラム)を適用していない期間を狙うサイバー攻撃として、Nデイ攻撃があります。

Nデイ攻撃は、既知の脆弱性です。既にIPA(独立行政法人 情報処理推進機構)や開発ベンダから修正プログラムが提供されているものの、セキュリティパッチを適用していないターゲットを探し攻撃をするサイバー攻撃です。

攻撃者は、修正プログラムを解析して攻撃手法を開発する、またはダークウェブで売買されている攻撃ツールを用いて攻撃を仕掛けます。セキュリティパッチがリリースされ、適用されるまでの期間をNデイ攻撃と呼ぶのに対して、脆弱性を発見してからセキュリティパッチがリリースされていない期間をゼロデイ攻撃と呼びます。

ゼロデイ攻撃の種類

ゼロデイ攻撃の攻撃手法には、大きく分けて「標的型攻撃」と「ばらまき型攻撃」の2つがあります。

ばらまき型攻撃

ばらまき型攻撃は、不特定多数のユーザーへ攻撃を仕掛ける手法です。個人情報の窃取などを目的としています。

標的型攻撃

特定の組織などターゲットが決まっている攻撃です。企業に対する嫌がらせや金銭要求など、明確な目的を持ち段階を踏んで攻撃が仕掛けられるため、脆弱性への対策方法が公表されるころには、すでに被害が出ており、手遅れになってしまう可能性もあります。

ゼロデイ攻撃の被害の種類

ゼロデイ攻撃の主な手口は、脆弱性を突いて「マルウェアに感染させる」か「不正アクセスを行う」の2パターンが挙げられます。

なお、マルウェアと不正アクセスはどちらもサイバー攻撃の一種です。サイバー攻撃の基本を確認しておきたい方は、以下の記事をご覧ください。

マルウェア感染

マルウェアとは、ウイルスソフトやスパイウェアなどの悪意のあるソフトウェアの総称です。不正プログラムとも呼ばれます。メールへの偽造ファイル添付やWebサイトの改ざんを行い、有害なソフトウェアをダウンロードさせることで攻撃対象のネットワークに侵入します。

不正アクセス

不正アクセスとは、本来アクセス権限を持たない第三者が、サーバーや情報システムの内部へ侵入を行う行為です。OSやアプリケーション、VPN機器の脆弱性を突いて侵入します。

ゼロデイ攻撃の手口

ゼロデイ攻撃の主な手口は、次の4つです。

- メールを使った手口

- ソフトウェアの脆弱性を突いた手口

- Webサイトを使った手口

- VPNの脆弱性を悪用した手口

脆弱性を突いてマルウェアに感染されるか、不正アクセスを行うことでゼロデイ攻撃を仕掛けますが、具体的な手段としては上記の手口が挙げられます。

それぞれの手口を確認して、どこからゼロデイ攻撃が仕掛けられるか確認しましょう。

メールを使った手口

ゼロデイ攻撃の手口として、クライアントや大企業を装ったメールを介して、マルウェアに感染させる方法があります。

マルウェアを含むファイルを添付したり、感染力のあるURLへ誘導したりと、メールの仕組みを活用した手口でゼロデイ攻撃を仕掛けます。

広く名前が知られている企業や日ごろお世話になっているクライアントになりすましてメールを送られると、ゼロデイ攻撃とは気づかずにマルウェア感染するリスクがあるため注意しましょう。

ソフトウェアの脆弱性を突いた手口

システムを構築するソフトウェアの脆弱性を突かれると、個人情報や機密情報が盗まれます。

さらにシステムだけでなく、OSやアプリケーション・ミドルウェア・ハードウェアなどソフトウェアの脆弱性を悪用してゼロデイ攻撃を仕掛けるケースがあります。

ソフトウェアに侵入されマルウェア感染させられると、個人情報や機密情報の漏えいだけでなく、データを破壊されるリスクがあるため対策が必要です。

Webサイトを使った手口

Webサイトの脆弱性を突き、悪意のあるコードを追加・改ざんすることで、意図しないスクリプトを実行させる手口もあります。

具体的には、Webサイトを訪問したデバイスにマルウェアを自動ダウンロードさせたり、訪問者の個人情報を盗んだりと、訪問者に対する不正行為を行います。

VPNの脆弱性を悪用する手口

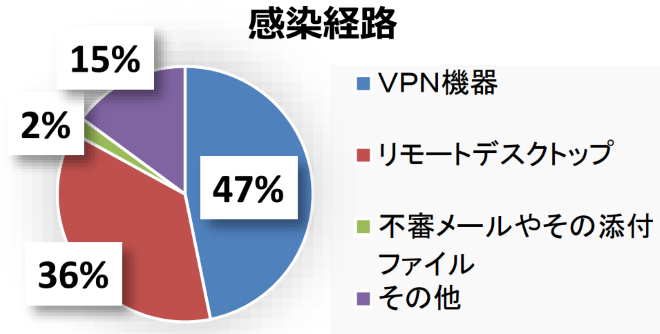

ゼロデイ攻撃の中でも、VPNの脆弱性を悪用する手口が増加しています。

テレワークやloT機器が普及している現代では、自宅や社外からのネットワークを構築するためにVPNが普及しました。

しかしVPNの脆弱性を突かれると、社内ネットワークやシステムに不正アクセスされ、認証情報や機密情報が盗まれます。

さらに、不正アクセスによるランサムウェア攻撃では、データの暗号化や破壊、身代金の要求へと被害が発展するケースもあります。

警視庁が2024年10月に公表したデータでは、ランサムウェアの感染経路としてVPN機器が47%、リモートデスクトップが36%と全体の80%以上を占めています。

引用元:令和6年上半期におけるサイバー空間をめぐる脅威の情勢について|警視庁

下記の記事では、テレワークのマルウェア対策について詳しく解説しているので、ソフトウェアの脆弱性を突かれないためにチェックしておきましょう。

ゼロデイ攻撃を受けやすいプログラム

ゼロデイ攻撃のターゲットになりやすいのは、「利用者が多い」「サポートが終了している」「脆弱性が多い」OS・アプリケーションです。

そのため、大手企業が開発・提供するOS・アプリケーションも例外ではなく、脆弱性を突かれると、接続するパソコンまで危険が及ぶので注意が必要です。

代表例としては、次のようなものが挙げられます。

- OS:Linux、Windows、Mac OS など

- ブラウザ:GoogleCrome、Firefoxなど

- ソフトウェア:Microsoft 365、Adobe Acrobat、Slack、Outkookなど

上記のような、多くのユーザーが存在するWindows関連やブラウザ関連のOS、アプリケーションはゼロデイ攻撃の対象となりやすく、手口も年々巧妙化しています。

また、テレワークが広まった近年はVPN機器が狙われた被害も多数報告されているため注意しましょう。

脆弱性を狙われやすい各プログラムの特徴を確認して、ゼロデイ攻撃に備えて対策しましょう。

OS

OSの脆弱性を突かれると、PCやスマートフォンなどの端末や機器を乗っ取られるリスクがあります。

OSの脆弱性を突いてPCを乗っ取り、機器に蓄積された情報を盗んだり連絡先へマルウェアをばらまいたりすることも可能です。

Webカメラを悪用して社内の情報を盗んだり、ルーターの認証情報を確認してWi-Fiへ不正アクセスしたりと、二次被害へ発展するリスクがあります。

OSの脆弱性を狙われないよう、定期的にOSをアップデートした上でセキュリティ対策を徹底することが重要です。

また、日ごろからネットワーク活動を監視していると、不正アクセスや乗っ取りを早期発見・対処できます。

ブラウザ

Webブラウザの脆弱性を突かれると、インターネット環境だけでなくアクセスしているPCやスマートフォンなどの機器まで危険が及ぶリスクがあります。

ブラウザの脆弱性を狙ったゼロデイ攻撃とメール攻撃を組み合わせて、Web上の取引所にあるPCを乗っ取ろうとした事例もあるため、下記のような対策が必要です。

- 組織内のブラウザ使用状況を管理する

- Webブラウザの脆弱性を解消するために情報収集を徹底する

- セキュリティソフトの導入やOSアップデートなどセキュリティ対策を徹底する

- 日ごろからネットワーク接続のログを確認する

ソフトウェア

メッセージの送受信や大量のデータを管理するデータベースなど、さまざまな機能を備えたソフトウェアが攻撃されると、組織内の情報が大量に盗まれます。

通信内容をスキャンされたり、データベース内の情報を盗まれたりと、ソフトウェアの脆弱性を突かれた場合の被害は大きいです。

ゼロデイ攻撃を受けないように、組織内で使用しているソフトウェアの種類とセキュリティリスクを洗い出してセキュリティ対策を徹底しましょう。

ゼロデイ攻撃によるリスク

「マルウェア感染」や「不正アクセス」などゼロデイ攻撃によるリスクは、以下のようなものがあります。

- 情報漏えい

- 金銭的損失

- 攻撃・被害の拡大

- 社会的信頼の喪失

- サービス・業務停止

それぞれのリスクを確認して、ゼロデイ攻撃による損失を予防しましょう。

情報漏えい

ゼロデイ攻撃の被害に遭うことで、顧客や従業員の個人情報、知的財産といった機密情報が漏えいする可能性があります。これらの重要な情報が漏えいすると、競合他社や悪意のある第三者によって悪用される可能性があります。

金銭的損失

意図的に情報を流出させた訳ではなかった場合でも、個人情報や企業の機密情報を流出させた場合は、取引先や顧客から損害賠償の請求を受け金銭損失が起こる可能性があります。これに加え、原因の調査やデータ復旧の費用、新たなセキュリティ対策にかかる費用などの事故対応費用が発生する可能性があります。

なお、操作の制御を奪い、復旧方法を教える代わりに身代金を要求するパターンもあり、この要求に応じることで損失を被る企業も少なくありません。

攻撃・被害の拡大

前述の通り、ゼロデイ攻撃の厄介な点は、攻撃されたことに速やかに気付き対策することが難しいところにあります。脆弱性の発見から対策がなされるまでの期間が長くなればなるほど、さらに攻撃を受けることとなり、被害が拡大してしまいます。

社会的信頼の喪失

ゼロデイ攻撃を受け情報漏えいといったセキュリティ上のトラブルが発生した場合、企業のブランドや信用が損なわれ、社会的なイメージの低下につながります。信用の回復までには時間を要するため、長期的な経営不振へと陥るリスクがあります。

サービス・業務停止

ゼロデイ攻撃によって、Webサイトやオンラインサービス、業務が停止させられるケースもあります。サービスのシステムが妨害され、正常に機能しなくなると、利用している企業は通常業務が中断されるため、生産性や顧客満足度が低下するリスクがあります。

次章からは、実際に起きたゼロデイ攻撃による被害について見ていきましょう。

ゼロデイ攻撃の被害事例

近年、ゼロデイ攻撃の被害にあった事例は以下の通りです。

- 官公庁のメールシステムに対するゼロデイ攻撃

- セキュリティ企業が被害を受けたゼロデイ攻撃

- 国内大手電機メーカーの情報漏えいを引き起こしたゼロデイ攻撃

- 法人向けソフトウェアが標的になったゼロデイ攻撃

- Webブラウザの脆弱性を突いたゼロデイ攻撃

官公庁のメールシステムに対するゼロデイ攻撃

2022年から2023年にかけて、内閣サイバーセキュリティセンター(NISC)と気象庁の使用するメール関連システムで、未知の脆弱性を標的にしたサイバー攻撃が検知されました。この攻撃により、NISCから約5,000件の個人情報を含むメールが漏洩したことが示唆されています。両機関は同じメール関連システムを共有していました。

内閣サイバーセキュリティセンター(NISC)において、個人情報漏えいの可能性がある事案が初めて発生したことにより、大きな注目を集めました。

参考:NISC内閣サイバーセキュリティセンターの電子メール関連システムからのメールデータの漏えいの可能性について(2023年8月4日)

セキュリティ企業が被害を受けたゼロデイ攻撃

2022年9月には、ベトナムに拠点を置くセキュリティ企業が、監視対象としていた大手IT企業開発のグループウェアにおける、未修正の脆弱性を悪用するゼロデイ攻撃が発生していることを公表しました。発表時にはすでに攻撃が発生していたことから、速報とともに利用者に対する注意喚起が行われました。

参考:WARNING: NEW ATTACK CAMPAIGN UTILIZED A NEW 0-DAY RCE VULNERABILITY ON MICROSOFT EXCHANGE SERVER

国内大手電機メーカーの情報漏えいを引き起こしたゼロデイ攻撃

国内大手電機メーカーは、2020年に自社ネットワークが第三者による不正アクセスを受け、個人情報と機密情報が漏えいした旨を公表しました。2019年6月に自社端末で不審な挙動を感知し、調査した結果、第三者による不正アクセスを受け外部へデータが送信されていました。

調査の結果、約8,000人分の個人情報漏えいの可能性が生じています。

- 採用応募者の個人情報(1,987人)

- 従業員の個人情報(4,566人)

- 関係会社退職者の個人情報(1,569人)

- 技術資料・営業資料など企業の機密情報

実際に外部へデータが流出したかは、端末のログが消去されており特定できていません。またログの消去によって、特定まで多くの調査期間がかかりました。

参考:不正アクセスによる個人情報と企業機密の流出可能性について|三菱電気株式会社

法人向けソフトウェアが標的になったゼロデイ攻撃

2021年7月にアメリカのIT企業がゼロデイ攻撃を受けました。利用企業間でランサムウェア被害が拡大し、1,500社ほどの企業に影響が及び、米連邦捜査局(FBI)が捜査に乗り出す事態まで発展しました。

企業がソフトの更新を管理するソフトウェアが狙われ、約60社の顧客から取引先にまで被害が拡大しました。

参考:サイバー・フィジカル・セキュリティ確保に向けたソフトウェア管理手法等検討タスクフォースの検討の方向性|経済産業省

Webブラウザの脆弱性を突いたゼロデイ攻撃

2019年6月にアメリカのとある暗号資産取引所がサイバー攻撃を受けました。侵入経路としては大学の関係者を装った標的型攻撃メールと、Webブラウザ「Firefox」の脆弱性を突いたゼロデイ攻撃によるものでした。

迅速な対応により実害はありませんでしたが、Webブラウザの脆弱性を突いてゼロデイ攻撃を仕掛けられた事例です。

ゼロデイ攻撃を受けてしまった場合の対処方法

セキュリティ対策をしていても、ゼロデイ攻撃を受けてしまうこともあります。万が一、ゼロデイ攻撃を受けてしまった場合、どのように対処すればいいか悩む方もいるでしょう。ゼロデイ攻撃を受けてしまった場合の対処方法として、以下の3つが効果的です。

- ネットワークから遮断する

- 被害を報告する

- ウイルススキャンを実施する

それぞれの対処方法を実践して、ゼロデイ攻撃被害を最小限に留めましょう。

ネットワークから遮断する

ゼロデイ攻撃を受けたデバイスは、ただちにネットワークから遮断しましょう。ゼロデイ攻撃を受けたデバイスをネットワークに接続していると、他の端末への侵入やマルウェア感染のリスクが生じます。

ゼロデイ攻撃に気づいた時点でネットワークから遮断して、被害を拡大させないよう対処してください。

被害を報告する

ゼロデイ攻撃を受けた際は、すぐにセキュリティ担当者へ被害を報告しましょう。「どのような経緯で被害が発覚したか」「ゼロデイ攻撃を受ける前にどのような操作をしていたか」など、経緯と直前の行動など詳細を報告することが大切です。

被害報告を受けたセキュリティ担当者が、被害を抑えるように対応してくれます。また、ゼロデイ攻撃の侵入経路や被害を受けた原因を特定できれば、今後サイバー攻撃の被害にあわないよう予防できます。

ウイルススキャンを実施、駆除する

ゼロデイ攻撃からマルウェア感染へ被害が拡大しないよう、ウイルススキャンを実施し駆除しましょう。端末にマルウェアが残っていると、ネットワークに接続した際に感染が拡大します。

被害を最小限に抑えるため、ゼロデイ攻撃を受けた後はウイルススキャンを実施するよう徹底してください。

ゼロデイ攻撃への対策方法

ゼロデイ攻撃を完璧に防ぐことは困難を極めますが、できるだけ攻撃を受けないように以下の対策を実施しましょう。

- OS・セキュリティソフトを最新の状態に保つ

- 重要情報の暗号化と隔離を行う

- アクセス権限を適切に設定する

- サンドボックスを利用する

- 従業員を教育する

- 未知の脆弱性への攻撃を遮断できるセキュリティソフトを導入する

ゼロデイ攻撃への対策方法を確認して、自社のセキュリティ性を高めましょう。

OS・セキュリティソフトを最新の状態に保つ

今すぐ取り組める対策としては、OS・セキュリティソフトを最新の状態に保つことが挙げられます。

OSやソフトウェアの提供元は、脅威やセキュリティ上の脆弱性が発見されるとその脆弱性を解消するために随時修正し、バージョンアップを行っています。システムのバージョンアップではバグへの対策や、脆弱性を受けての修正など、セキュリティ対策に有効な内容が含まれています。

そのため、脆弱性を突くサイバー攻撃への対策として、定期的なアップデートは非常に重要です。

重要情報の暗号化と隔離を行う

完全に防ぐことが困難なゼロデイ攻撃に備えるには、攻撃を防ぎきれなかった場合を想定し、重要情報の暗号化と隔離を行いましょう。

例えば、流出が許されないデータは基本的に隔離された領域で保管します。また、ゼロデイ攻撃の影響を受けそうな領域にデータを保存せざるを得ない場合は、必ずデータの暗号化を行いましょう。

アクセス権限を適切に設定する

ゼロデイ攻撃を受けた際に機密情報を漏えいしないよう、事前にアクセス権限を適切に設定しておくことが重要です。

会社の機密情報や顧客・従業員の個人情報へのアクセス権限は最小限に留め、万が一にサイバー攻撃を受けても、情報が盗まれないよう対策しておきましょう。

特に顧客の個人情報が漏えいすると、会社の信頼性が低下するため、ゼロデイ攻撃を受けても盗まれないよう対策しておく必要があります。

限られた人物のみが機密情報・個人情報を取り扱えるよう、組織内の情報管理を徹底してください。

サンドボックスを利用する

サンドボックスとは、コンピュータ上に設けられた仮想環境です。ユーザーが通常利用する領域から完全に切り離されているため、不審なファイルを開いてもサンドボックスの外には影響が出ません。

サンドボックスを利用すれば、通常利用する領域に影響を与えず、怪しいプログラムを実行して動作を検証できるため、従来のセキュリティ対策製品では検知できない未知のマルウェアの検出にも役立ちます。

従業員を教育する

従業員のセキュリティ意識を高めるよう教育することも重要です。

セキュリティ侵害の最前線に位置しているのは従業員であるため、セキュリティベストプラクティスの教育や定期的なセキュリティ訓練を行いましょう。そうすることで、万が一攻撃を受けたとしても適切に対処できるようになります。

未知の脆弱性への攻撃を遮断できるセキュリティソフトを導入する

ゼロデイ攻撃の脅威から守るには、未知の脆弱性への攻撃を遮断可能なセキュリティソフトの導入も効果的です。具体的には、EDR製品が挙げられます。

EDR製品とは、エンドポイント(ネットワークの末端にあたる機器)において、マルウェアの検知を行うソフトウェアです。デバイス内での不正な動作を検知した後に、攻撃遮断を行います。

しかし、EDR製品で可能となるのは、マルウェアをはじめとする脅威の被害を最小限に留めることであり、マルウェアの感染自体を「防御」することはできません。

そこでおすすめなのが、侵入されても感染させないゼロトラスト型セキュリティです。

ゼロトラスト型セキュリティでは、過去の情報に基づくパターンマッチングでの脅威の検知ではなく、「OSの正常な動作のみを許可する」仕組みによって感染を防ぎます。未知のマルウェアにも対応しているため、侵入されても感染させない対策が可能です。

ゼロデイ攻撃や未知の脅威への対策は「AppGuard」にお任せ

本記事で説明したセキュリティ対策を行っていても、未知の脆弱性を狙ったゼロデイ攻撃を完全に防ぐことは難しいといえます。

そこで当社では、さらなる強固なセキュリティ対策方法として、エンドポイントセキュリティ「AppGuard」を提供しています。

不正な動作をシャットアウトするため、未知の脆弱性を狙ったゼロデイ攻撃にも対応することが可能です。

おすすめのお役立ち資料はこちら↓

攻撃手段 / 対策製品の違い / トレンド情報 など 一冊で基本がまとめてわかる! 新米セキュリティ担当者さま必見の教科書

サイバーセキュリティ基本まるごと解説入門

- この記事を監修した人

- 16年間、SIerやソフト開発会社でITソリューション営業として従事。

セキュリティおいては、主にエンドポイント、無害化、認証製品の経験を積み

DAIKO XTECHに入社後は、さらに専門性を高め、セキュリティにおける幅広いニーズに答えていくための提案活動や企画プロモーションを展開。

お客さまと一緒に悩み、一緒に課題解決が出来る活動を心掛けている。 - DAIKO XTECH株式会社

ビジネスクエスト本部

ICTソリューション推進部

セキュリティビジネス課 - 中須 寛人